### 内容主体大纲1. **引言** - Tokenim软件的背景 - 为什么选择Tokenim?2. **Tokenim软件的主要功能** - 加密货币交易管理 ...

IM2.0,作为一种先进的信息管理模式,正在全球范围内被越来越多的企业和组织所采用。它不仅提升了信息处理的效率,更增强了数据的安全性。然而,随着科技的发展,网络空间的安全问题日益严重,IM2.0是否会被盗用,成为了众多用户关心的话题。

#### IM2.0是什么?IM2.0是信息管理领域中的一种新兴理论和实践,其核心在于提升信息流通的效率和安全性。IM2.0的特点包括实时信息分享、高效的协作机制以及先进的数据安全策略。这些特点使得IM2.0在当今的数字化时代显得尤为重要。

在信息安全中,IM2.0不仅仅是信息的管理,更是对信息使用的保护。它通过多层次的安全措施,确保用户的信息不被未授权访问,从而降低盗用的风险。

#### 盗用的概念盗用一般指未经授权,对他人财产或信息的获得和使用。在信息技术领域,盗用可以表现为数据窃取、账号盗用、知识产权侵权等案件。互联网的发展,让这些盗用行为变得愈发常见,黑客攻击、数据泄露等事件频繁发生。

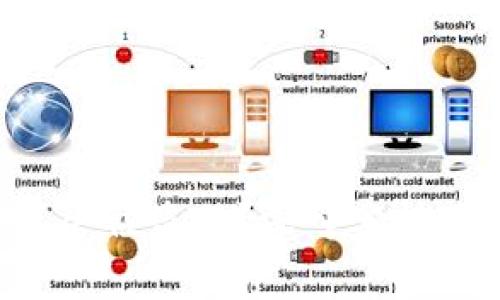

具体而言,盗用还可以分为主动和被动两种。主动盗用是指黑客利用技术手段直接攻击系统,窃取信息;被动盗用则是通过社会工程学手段获取用户信息,如钓鱼邮件等。

#### IM2.0被盗用的可能性在如今复杂的网络环境中,IM2.0的安全问题不容忽视。特别是在云计算和大数据的背景下,IM2.0所承载的信息价值提升,同时也使其成为潜在的攻击目标。

IM2.0的易受攻击点主要包括:信息传输过程中的加密不足、用户身份认证机制的不完善以及对外部设备的兼容性问题。黑客正是利用这些环节的薄弱性来实现对系统的入侵和信息的盗取。

#### IM2.0被盗用的后果IM2.0被盗用所带来的影响是深远的。对于个人用户而言,盗用可能导致私人信息泄露,造成财务损失甚至身份被冒用。而对于企业来说,信息的盗用不仅影响商业机密的安全,还会造成巨额的经济损失和企业信誉的受损。

各类企业在信息安全方面付出的代价,在被盗用后往往是难以估量的。一些企业甚至因数据泄露而面临法律诉讼和监管罚款,进一步影响其市场表现和经营计划。

#### 如何预防IM2.0被盗用?为了提升IM2.0的信息安全性,以下几种预防措施值得关注:

首先,技术手段的应用至关重要。企业应采用强密码策略,多因素认证以及数据加密等技术,提升系统的抵御能力。其次,管理策略与用户教育也不可忽视。企业应定期进行安全培训,提升员工对信息安全的认识,降低因人为失误导致的安全风险。

#### 结论IM2.0的推进为企业的信息管理带来了便利,但同时也面临被盗用的风险。通过合理的预防措施和技术手段,用户与企业均可有效提升信息安全,避免潜在的经济损失。未来,随着IM2.0技术的进一步发展,信息安全问题将更加严峻,必须引起各方的高度重视。

### 相关问题及详细介绍 ####IM2.0是信息管理的进化版……

####

IM2.0在信息安全方面的应用……

####关于盗用的具体案例,包括……

####

用户如何判断其信息是否被盗用……

####在发现信息被盗用后,用户应……

####信息安全技术未来的发展趋势包括……

以上是关于IM2.0被盗用的深入分析与探讨,可以根据具体需求进一步扩展内容。